软件使用 ¶

约 573 个字 预计阅读时间 2 分钟

Clash 给手机提供代理 ¶

-

确定电脑可以通过 clash 进行正常连接,或者能通过 SSR 连接

-

打开 Clash 的

Allow Lan,这一步是为了让 Clash 允许局域网连接(在 SSR 中,则是允许来自局域网的连接) -

电脑进入

cmd,输入ipconfig找到电脑自己的 IPv4 地址,例如192.168.127.1这里 192.168 是 C 类 IP,是内网中返回的

-

看看 Clash 界面的 Port 是多少,不用管那个 Socks Port。例如,Port 是

1125在 SSR 中,是看本地端口,例如,本地端口是 1125

-

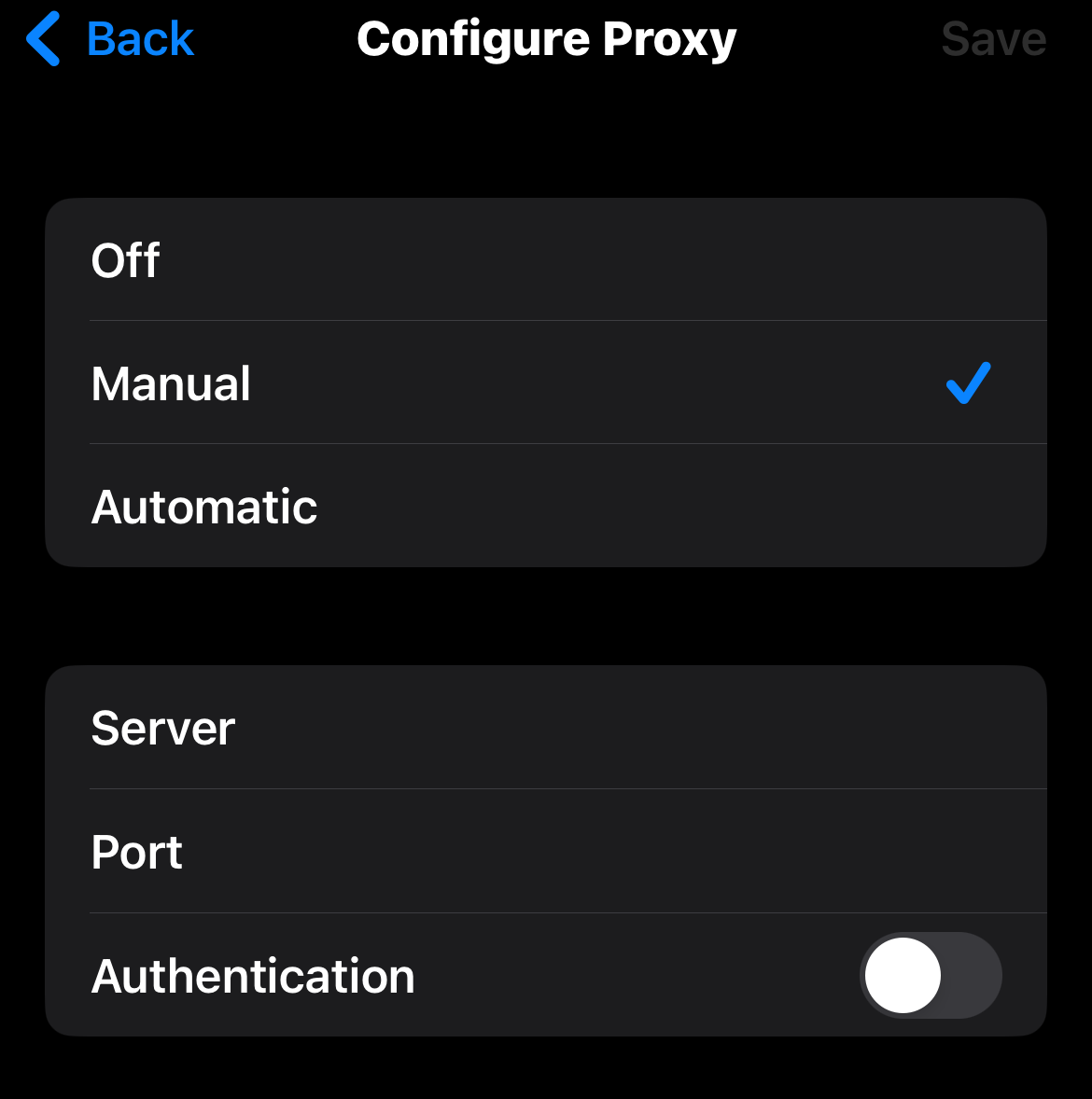

手机或其它设备先连接上电脑 win10 的自带热点,进入手机 WiFi 的详细设置界面

-

把选项 代理 从 无 改成 手动 ,选项 主机名 设置为

192.168.127.1,选项 代理服务器端口 改为1125,确认即可

抓包 - Wireshark ¶

抓包 - Charles ¶

Charles 的主要功能:

- 截取 Http 和 Https 网络封包

- 支持重发网络请求,方便后端调试

- 支持修改网络请求参数

- 支持网络请求的截获并动态修改

- 支持模拟慢速网络

配置 ¶

Download a Free Trial of Charles • Charles Web Debugging Proxy

IOS 手机抓包 ¶

charles 对 iOS 手机的 https 进行抓包(图文教程)_charles 怎么抓 ios 手机包 -CSDN 博客

抓包 - Burpsuite ¶

Burp Suite 是一个集成化的渗透测试工具,它包含了多个用于攻击和分析 Web 应用程序的工具。主要功能包括:

主要功能 ¶

-

Proxy(代理)

- 拦截并修改客户端和服务器之间的请求和响应

- 支持 HTTP/HTTPS 流量分析

- 可以手动修改、转发或丢弃请求

-

Scanner(扫描器)

- 自动扫描 Web 应用程序漏洞

- 检测常见安全问题如 SQL 注入、XSS 等

- 生成详细的漏洞报告

-

Repeater(中继器)

- 手动修改和重发 HTTP 请求

- 分析服务器响应

- 测试不同参数对响应的影响

-

Intruder(入侵)

- 自动化攻击测试

- 支持多种攻击模式

- 可用于暴力破解、模糊测试等

使用步骤 ¶

- 配置浏览器代理为 Burp Suite(默认 127.0.0.1:8080)

- 安装 Burp 的 CA 证书以拦截 HTTPS 流量

- 开启拦截功能,观察和分析 HTTP/HTTPS 请求

- 根据需要使用不同模块进行测试